Kebayang gak, seseorang dengan hanya bermodal ponsel dapat merampok Automated Teller Machine (ATM)? Ini benar-benar terjadi! Pelaku tinggal berdiri di depan mesin teller otomatis tersebut, memencet-mencet ponsel, lalu ATM tersebut mengeluarkan uang. Ini adalah salah satu modus Carbanak.

Berdasarkan laporan Kaspersky Lab, Pihak Interpol (Polisi Internasional) , Europol (Polisi Eropa), dan beberapa pihak yang berwenang dari berbagai negara telah bergabung dalam upaya mengungkap modus kriminal di balik perampokan bank melalui dunia maya (Cyber-Robbery) yang belum pernah terjadi sebelumnya.

Mereka mencatat setidaknya satu milyar dolar Amerika telah dicuri dalam kurun waktu dua tahun terakhir dari lembaga keuangan di seluruh dunia. Jumlah ini jika dirupiahkan setara dengan tiga belas trilyun rupiah! (sudah ane cek pake kalkulator).

Meski pihak Kaspersky Lab tidak menyebutkan secara rinci bank dan institusi keuangan yang telah menjadi korban, namun diperkirakan jumlah aktual dari keseluruhan dana yang dicuri jauh lebih tinggi dari angka satu milyar mengingat hingga saat ini kejahatan itu masih berlangsung.

Para ahli memastikan bahwa pelaku perampokan besar-besaran tersebut adalah para penjahat dunia maya internasional dari berbagai Negara, seperti Rusia, Ukraina, beberapa negara Eropa, serta dari China, yang dikenal dengan nama kelompok Carbanak.

Sejak 2013, mereka telah berusaha menyerang hingga sedikitnya seratus bank, sistem e-payment, dan lembaga keuangan lainnya di 30 negara. Serangan tersebut masih tetap aktif hingga berita ini diturunkan.

Menurut data Kaspersky Lab, target Carbanak adalah organisasi keuangan di Rusia, Amerika Serikat, Jerman, Cina, Ukraina, Kanada, Jepang, Hong Kong, Taiwan, Rumania, Perancis, Spanyol, Norwegia, India, Inggris, Belanda, Polandia, Pakistan, Nepal, Maroko, Islandia, Irlandia, Republik Ceko, Swiss, Brasil, Bulgaria, dan Australia.

Meskipun Indonesia tidak termasuk dalam daftar di atas, bukan berarti kita tidak perlu mengambil tindakan pencegahan. Waspada dan mempersiapkan diri tentu lebih baik untuk dilakukan. Meski banyak yang pesimis dan memasang tampang skeptis sambil berucap, "Merampok Indonesia?"

Kenyataannya Indonesia telah dirampok bahkan ratusan tahun sebelum merdeka sampai sekarang dan (mungkin karena saking kayanya Indonesia) tampaknya Negara Indonesia fine-fine saja. Mungkin sudah sering kita melihat adegan kebakaran jenggot dari pemerintah kita, tapi cuma sampai tahap gelabakan dan teriak-teriak, "Saya kebakaran jenggot!" Tanpa ada tindak lanjut memadamkan apalagi mencegahnya.

Karena terlalu menjadi kebiasaan, akhirnya kini ketika pemerintah kita mengalami 'kebakaran jenggot', adegan inilah yang terjadi:

"Eh, Bro, jenggot lu kebakar, tuh!"

"Yoi, Bro, kebakar nih..." sambil menjawab dengan santai dan tidak perduli. Atau jawaban yang lebih parah lagi?

"Amaca? Cius? Enelan? Masbuloh?"

Inilah alasan mengapa penulis mengatakan bahwa tampaknya Indonesia sampai saat ini fine-fine saja.

Maaf ngelantur, oke, lanjut.

Diperkirakan bahwa jumlah terbesar yang pernah didapatkan melalui kegiatan hacking ke bank ini mencapai sepuluh juta dolar. Rata-rata, setiap perampokan bank memiliki jeda waktu antara dua sampai empat bulan, mulai dari menginfeksi komputer pertama di jaringan perusahaan bank hingga eksekusi.

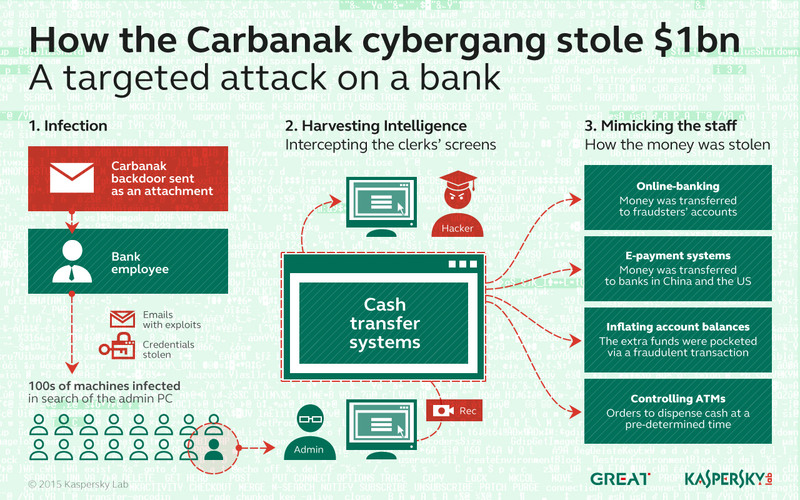

Jika pada awalnya para hacker melakukan serangan kepada para nasabah, kini mereka langsung mengincar bank dan institusi keuangan sebagai targetnya. Menurut pihak Kaspersky, ada sejumlah proses yang dilakukan Carbanak sebelum melakukan penarikan tunai. Berikut salah satu modus yang sudah terungkap.

Â

Modus Perampokan Carbanak

Pertama-tama Carbanak melakukan tahap infeksi dengan cara menarget salah seorang pegawai bank dan mengiriminya email berisi sejenis malware yang disusupkan melalui attachment yang kemudian menginfeksi komputer pegawai bank tersebut.

Malware ini akan terus menyebar dari pegawai bank yang terinfeksi melalui jaringan intranet milik bank ke komputer pegawai lain. Sampai akhirnya si malware tiba di tujuan akhirnya, yaitu admin atau komputer yang mengatur sistem perbankan.

Setelah aktor sebenarnya di balik Carbanak mendapatkan control penuh atas Bank targetnya, mereka bisa memilih berbagai cara untuk merampok bank tersebut. Seperti mentransfernya langsung ke rekening, pembayaran transaksi-transaksi online, dan salah satunya seperti kasus di atas, mengambilnya langsung dari ATM dengan cara menyuruh seseorang menunggu di depan ATM yang sudah mereka kuasai.

Berikut contoh ilustrasi skema operasi Carbanak:

"…setelah mereka memasuki ke jaringan, mereka akan mempelajari cara untuk melakukan penarikan yang seolah-olah terlihat normal dan sah. Perampokan dunia maya ini sangat licin dan profesional" kata Sergey Golovanov, Kepala Peneliti Keamanan dan Tim Analisis di Kaspersky Lab Global Research.

Serangan-serangan ini menunjukkan bahwa para penjahat akan mengeksploitasi kerentanan dalam sistem apapun tanpa pandang bulu. Untuk itulah, Interpol bekerja sama dengan Kaspersky Lab membantu publik, pemerintah maupun swasta untuk melindungi diri dari ancaman yang berkembang. Selanjutnya, Kaspersky Lab mendesak semua organisasi keuangan agar selalu memindai jaringan mereka sekaligus memproteksi jaringan dari Carbanak.

Â

Tentang Carbanak

Berikut hasil terjemahan bebas penulis tentang beberapa pertanyaan seputar Carbanak di Frequently Asked Question (FAQ) via securelist.

Carbanak itu apa?

Carbanak adalah nama yang kami gunakan untuk serangan hacker berjenis APT1 yang mengincar (namun tidak hanya terbatas pada) lembaga keuangan. Perbedaan utama dengan serangan APT lainnya adalah bahwa penyerang tidak mengincar data lembaga keuangan tersebut, melainkan uangnya sebagai target utama mereka.

Kami menamakan malware ini Carbanak karena induknya adalah Carberp dan nama file konfigurasinya adalah "anak.cfg".

Apa tujuan jahat dari serangan ini?

Para penyerang menyusup dalam jaringan korban untuk mencari kelemahan atau celah dari sistem tersebut sehingga dapat mereka gunakan untuk menarik uangnya. Begitu mereka telah mencuri sejumlah besar uang (2,5-10 juta dolar Amerika dalam setiap lembaga), mereka meninggalkan korban.

Dapatkah anda menjelaskan kronologis serangan Carbanak?

Menurut apa yang kita ketahui, sampel malware disusun pada bulan Agustus 2013, ketika itu para penjahat cyber mulai menguji malware Carbanak. Infeksi pertama terdeteksi adalah pada bulan Desember 2013.

Kami yakin bahwa kelompok ini berhasil mencuri dari korban pertama mereka selama periode Februari-April 2014. Puncak infeksi tercatat pada Juni 2014.

Sampai saat ini (2015) serangan itu masih aktif.

Mengapa tidak ada pengumuman publik sampai sekarang?

Sejak kami mulai menyelidiki serangan ini, kami telah bekerjasama dengan berbagai pihak berwenang yang terlibat dalam penyelidikan dan kami telah berusaha membantu mereka sebanyak mungkin. Ketika penyelidikan berlangsung, kami diminta untuk tidak membagikan rincian apapun kepada publik.

Apa kontribusi anda dalam membantu penyelidikan tersebut?

Kami membantu menyelidiki dan menanggulangi gangguan yang disebabkan oleh malware dan aktivitas kejahatan dunia maya. Selama penyelidikan, kami menyediakan para teknisi ahli di bidangnya untuk menganalisa berbagai vektor dari infeksi, menganalisa program-program malicious, serta menganalisa metode eksploitasi dan metode infrastuktur dari Command & Control.

Bagaimana malware tersebut didistribusikan?

Penyerang mengirimkan phishing email yang berisi malware melalui lampiran kepada karyawan dari lembaga keuangan yang ditargetkan, dalam beberapa kasus mengirim mereka ke alamat email pribadi mereka. Dalam beberapa kasus, penyerang juga menggunakan drive-penyimpanan korban ketika mereka melakukan download (nebeng), tetapi asumsi kedua ini masih belum 100% dapat dikonfirmasi.

Apakah proteksi Kaspersky Lab dapat melindungi penggunanya?

Ya, kami mendeteksi sampel Carbanak sebagai Backdoor.Win32.Carbanak dan Backdoor.Win32.CarbanakCmd.

Semua produk perusahaan Kaspersky Lab mendeteksi malware ini sebagai Carbanak. Untuk meningkatkan tingkat perlindungan, dianjurkan untuk mengaktifkan Kaspersky’s Proactive Defense Module (Modul Pertahanan Proaktif Kaspersky) yang sudah termasuk dalam setiap produk dari Kaspersky.

Â

Kesimpulan

Kita sering mendengar cerita perampokan bank secara fisik yang melibatkan kekerasan. Seiring berkembangnya teknologi, cerita kejahatan manusia pun turut berkembang. Berbagai modus cyber-crime terjadi setiap harinya di dunia maya, jika dulunya target perampokan atau pencurian adalah nasabah atau personal, sekarang para penjahat tersebut mulai mengincar lembaga dan institusi keuangan secara langsung. Contohnya modus kejahatan berjenis APT yang dilakukan oleh kelompok Carbanak pada pembahasan di atas.

Kita mungkin pernah mendengar banyaknya kasus pembobolan ATM secara fisik, maka dengan metode yang dilakukan Carbanak ini, pembobolan dapat dilakukan tanpa tindak kekerasan dan penghancuran mesin dengan memanfaatkan serangan berjenis ATP tersebut.

1APT (Advanced Persistent Threat) merupakan jenis serangan dimana si penyusup bisa mendapatkan akses ke jaringan dan bercokol dalam waktu lama tanpa diketahui admin sekuriti jaringan. Serangan APT biasanya dipakai hacker bukan untuk merusak sistem jaringan tapi untuk mencuri data/informasi penting di perusahaan.

Malware dengan APT-style yang terkenal menyerang Asia Pasifik di antaranya adalah Spring Dragon, Naikon, Hellsing. Malware dengan APT-style yang terkenal kecanggihannya di antaranya adalah Equation, Regin dan Duqu 2.0.

Carbanak bukan satu-satunya malware dengan APT-style yang bertujuan merampok bank atau lembaga keuangan. Namun, skala serangan dan jumlah kerugian yang ditimbulkannya cukup massif. Salah satu software yang dikenal dapat membobol ATM melalui gadget adalah backdoor.ploutus atau biasa disebut Ploutus.

Seorang mantan hacker yang kini menjadi Direktur Penelitian di perusahaan konsultan keamanan, IOActive Labs, juga pernah memamerkan teknik membobol ATM dengan flashdisk yang digunakan untuk meng-upload perangkat lunak buatannya yang disebut Dillinger.

Penulis percaya bahwa pihak perbankan akan terus melakukan pembaruan dan peningkatan sistem keamanan. Meskipun demikian, sayangnya tingkat kepercayaan-diri kita terhadap sistem operasi yang jadul dan tidak aman masih tinggi. Sering penulis jumpai Bank atau institusi keuangan lainnya yang masih menggunakan Windows XP untuk Operating System mereka. Logikanya, (logika sesat penulis, sih) yang terupdate dan terbaru saja masih punya celah dan rentan terhadap serangan, apalagi yang ketinggalan zaman dan secara resmi sudah dihentikan dukungan dan pemasarannya.

Tentu saja kebijakan-kebijakan itu semua di luar kuasa dan wewenang penulis. Bahkan penulis sendiri masih menggunakan windows meski telah mengenal beberapa sistem operasi komputer lain yang terbukti lebih aman terhadap serangan dari luar. (Karena penulis bodoh, miskin, dan pemalas)

Â

Saran dan Rekomendasi

Bagi pembaca yang bekerja di lembaga keuangan:

- Jangan membuka email yang mencurigakan atau dari pengirim yang tidak dikenal, terutama jika email tersebut memiliki lampiran.

- Selalu perbarui sistem keamanan perangkat lunak, jaringan internet dan intranet, serta sistem operasi anda, terutama jika anda bekerja pada sebuah jaringan aktif.

- Aktifkan pemindaian heuristik pada sistem keamanan Anda, diharapkan dengan demikian akan mendeteksi dan menghentikan malware dari awal sebelum menyebar ke tempat lain.

- Hentikan kebiasaan dan atau hindari mengunjungi situs-situs yang tidak bertanggung-jawab dan berpotensi mengirimkan anda virus, spyware, dan malware. Misalnya situs-situs porno.

Bagi pembaca yang penasaran tentang cara membobol ATM:

- Buang jauh-jauh keinginan untuk mencuri. Secerdas apapun anda, secanggih apapun peralatan anda, cepat atau lambat anda akan berurusan dengan penegak hukum, jika tidak di dunia, berarti di akhirat!

- Hentikan niat untuk mencari tahu cara atau trik membobol ATM jika tujuannya adalah untuk mempraktekkannya, lain halnya jika anda adalah pihak berwenang yang bertujuan untuk mengantisipasi pembobolan ATM.

Bagi pembaca yang telah membaca artikel ini sampai sejauh ini:

- Tempelkan jempol anda di tempat yang sudah disediakan.

- Tinggalkan jejak anda dengan memberikan apresiasi berupa komentar pada tempat yang sudah disediakan.

- Silahkan membagikan tulisan ini ke media lain sebagai bentuk penyebaran informasi.

- Berikan masukan, saran, dan kritikan yang konstruktif maupun destruktif bagi penulis.

Semoga bermanfaat, amin. Terimakasih.

Sumber tulisan dan gambar: Situs resmi Kaspersky, Seculist, Viva, Wikipedia, dan Google Image.